"Громкие" уязвимости в Android 2017 года

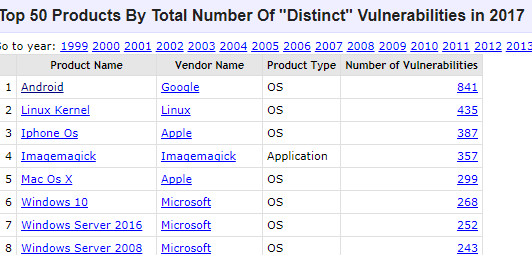

Согласно статистике CVE, Android в прошлом году по количеству уязвимостей превзошел все остальные ОС. Но некоторые из них выделяются по-особенному, сегодня я попытаюсь обратить внимание именно на такие уязвимости и привести ссылки на дополнительные ресурсы по ним: скучная матчасть или ссылки на эксплоиты. Я вполне мог пропустить что-то интересное и не менее значимое, о чем можно написать в комментариях.

Ссылочки под катом.

blueborne

(CVE-2017-0781, CVE-2017-0782, CVE-2017-0783, CVE-2017-1000251, CVE-2017-1000250, CVE-2017-0785, CVE-2017-8628, CVE-2017-14315)

Различные уязвимости в реализации протокола bluetooth затрагивают миллиарды устройств и объединены под общим названием blueborne. Эксплуатация уязвимостей не требует участия пользователей (устройства всегда находятся в состоянии поиска входящих соединений).

https://github.com/mailinneberg/BlueBorne?files=1

https://github.com/ojasookert/CVE-2017-0785

https://www.armis.com/blueborne/

Janus

(CVE-2017-13156)

Уязвимость в Android, из-за которой есть возможность включить вредоносную нагрузку в APK, не нарушая цифровую подпись. Уязвимости подвержены все версии Android до 7.0, которые используют JAR signing (v1 scheme).

https://github.com/odensc/janus/blob/master/janus.py

https://blog.securityleaks.org.in/janus-android-vulnerability-allows-hackers-inject-malware-apps/

Krack

(CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087, CVE-2017-13088)

Уязвимость в протоколе wpa2, позволяющая обойти защиту и прослушивать трафик, передаваемый между точкой доступа и клиентом. Большинство вендоров уже выпустили исправления для своих продуктов, некоторые из них подтвердили, что не подвержены уязвимости. Например, Arista Networks и Lenovo. Но сколько устройств останется непропатченными остается только догадываться. Доклад по уязвимостям доступен на канале BlackHat.

https://github.com/vanhoefm/krackattacks-scripts/blob/research/krackattack/krack-ft-test.py

https://github.com/embedi/amt_auth_bypass_poc/blob/master/blank_auth_response.py

Broadpwn

(CVE-2017-9417)

Уязвимость в WiFi-чипах компании Broadcom. Закрыта в июле 2017, а детальный разбор уязвимости был в докладе BlackHat 2017.

https://github.com/649/BroadPWN

http://boosterok.com/blog/broadpwn2/

Cloak and Dagger

Сама атака реализует "особенность" (а судя по тому, как в Google не хотели признавать это уязвимостью это никак иначе назвать нельзя) операционной системы (а в частности, функционал, который привязан к разрешению SYSTEM_ALERT_WINDOW) взаимодействовать с окном приложения, отображая при этом окно другого приложения. Передать это словами не так просто, поэтому для лучшего понимая рекомендую посмотреть демку (они длится всего 2 минуты). Более детально уязвимость рассмотрена в блоге kaspersky.ru.