Как заражают android устройства

На сегодняшний день существует достаточно большое количество вредоносного ПО под Android и другие мобильные платформы. Они имеют различные методы установки, работают по-разному, им необходимы разные права в системе, но, в саму систему, как правило, они попадают одним и тем же путем. Как? Смотрим под кат.

Введение

Мобильные устройства сегодня – это лакомый кусочек для любого злоумышленника, который зарабатывает на неправомерном доступе к данным и их последующем использовании. Так сложилось, что мобильные устройства с нами практически всегда, люди очень часто используют их в повседневной жизни, а иные и вовсе не могут расстаться с любимой игрушкой. И даже не смотря на тенденцию к самостоятельной публикации различной информации о себе (социальные сети, стримы, блоги и т.д.), помимо этого на мобильном устройстве может содержаться достаточно много конфиденциальной информации. Например, данные о банковских картах, электронных кошельках, учетные записи различных сервисов, личное фото в конце то концов. И всеми этими данными, пользователю устройства, не очень то и хочется делиться. Поэтому злоумышленники изобретают все новые и новые способы (хотя, все новое – хорошо забытое старое) для получения доступа к этой информации.

Пиратские/Неофициальные каталоги ПО

Безусловно, один из самых старых, если самый, способ распространения вредоносного ПО. И если в былые времена вирусы не всегда несли прямой или косвенный вред пользователю (поначалу это движение включало исключительно академический интерес), то сейчас это не что иное как бизнес, такой же, как и торговля краденым имуществом или оружием, например.

Так вот, суть заключается в том, что во взломанную программу вшивают дополнительную нагрузку, которая при запуске пиратского приложения устанавливается в систему. Тоесть, сам софт в этом случае напоминает контейнер, в котором лежит пиратское и вредоносное ПО. Множество подобных случаев зафиксировано при работе с BlackMarket.

Также могут сделать встраивание на уровне исходного кода приложения. Исходный код приложения, скачивают (приложение может быть opensource, либо исходники получили неправомерным доступом) и вставляют в нужное место исходный код нагрузки. В обоих случаях пользователь ни о чем не догадывается, ведь программа, которую он нашел и установил, выполняет свои функции исправно, не смотря на то, что параллельно работает троян.

Кстати, к этой же категории можно причислить собственноручное скачивание установочного файла пользователем через файлообменники.

Лендинги

В первом методе пользователь сам искал и устанавливал приложение. В этом же случае ситуация немножко другая: под разными предлогами пользователя принуждают установить. Причем предлоги могут быть разные: начиная от недостающего кодека в системе для просмотра видео (как правило эротического содержания), до программ, без которых якобы нельзя вообще ни под каким предлогом пользоваться устройством. Тут и антивирусы, и различного рода оптимизаторы системы. И даже всякие украшательства интерфейса (лончеры, живые обои, блокировщики экрана и т.д.). Принуждение установить программу осуществляется либо с помощью спам-рассылок по e-mail, либо при посещении определенных веб-страниц в Интернет. И выглядит примерно так, как показано на рисунке ниже.

В общем, чтобы ни было нарисовано на странице, цель в конечном счете одна – скачивание пользователем программы и ее установка.

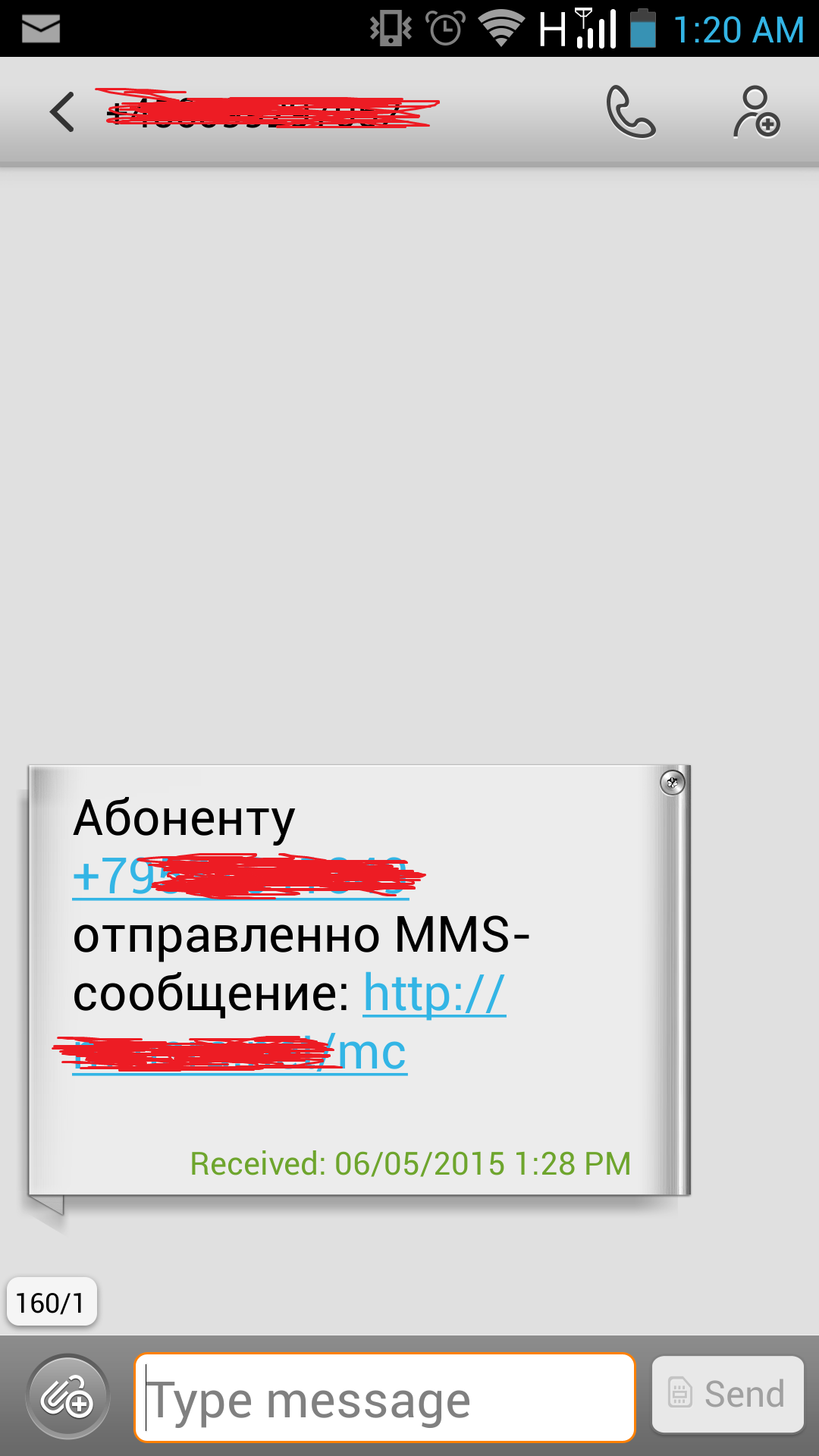

СМС-рассылки

Один из методов, получивший широкую популярность в последнее время. Особенно в СНГ. Работает это следующим образом: злоумышленники собирают базу сотовых номеров абонентов. Они могут собирать сами из публичных источников (например, собирая номера с авито и других подобных ресурсов), либо покупая у кого-то на стороне. Причем, как правило интересуют базы только крупных городов. Далее злоумышленники заливают вредоносное ПО на сайт, генерируют короткую ссылку, которую отправляют СМС-сообщением на номера. Помимо ссылки на программу, вставляется текст вроде «Вам пришло ММС-сообщение». Задумка простая: чтобы просмотреть ММС-сообщение нужно, чтобы пользователь открыл вложение. И якобы это нормально, что вместо вложения ссылка на APK-файл. Причем иногда, устанавливая такое «вложение», оно может показать какую-то картинку, для имитации ММС. Примерный текст СМС-сообщения изображен на рисунке.

(

Лом

Способ в точности повторяет описанные ранее лендинги, за исключением одного единственного момента: используются не собственный web-сайт злоумышленника, а взломанный. Как правило, среди целей специально ищут сайты соответствующей тематики, а владелец сайта может ни о чем не догадываться достаточно долго.

Уязвимости в ПО

Тоже не редкая ситуация в наше время. Особенно для тех, кто обладает или хочет обладать noname-устройством из Китая, соблазнившись низкой ценой. Проблема в том, что производитель (либо продавец) может предустановить вредоносное ПО до продажи самого устройства. То есть, оно будет обладать максимальными привилегиями, при этом маскируясь под системное приложение. В этом случае можно даже встретить не APK-приложение, а нативное приложение под Linux, который является основой для Android OS. Из наиболее громких случаев, стоит упомянуть скандал с Xiaomi.

Как же быть?

На самом деле, не смотря на широкую распространенность вредоносного ПО под мобильные платформы (а количество зараженных устройств будет продолжать расти), это происходит в основном по одной причине: люди покупают сложные технические устройства, по мощности и возможностям сравнимые с ПК, но при этом совершенно не хотят учиться ими пользоваться. Руководствуются тем, что «есть у всех, значит просто» или «да кому я нужен». Но автомобиль то тоже есть у многих, только вот удостоверение нужно получить, чтобы ездить по дорогам. Нет, можно конечно и не учиться, но тогда быть беде. Также и в случае с мобильными устройствами. Сколько ни говори, что не нужно устанавливать приложения из не доверенных источников, все равно люди будут везтись на уловки злоумышленников. Ведь, на что только пользователь не пойдет, чтобы посмотреть видео с любимой актрисой или играть в платную игрушку бесплатно?